Setting -

Basic -

Firewall -

Domini Locali -

------------------

Antispam Levello ZERO -

Antispam Level UNO -

Antispam Level DUE -

Dante Community -

Phishing -

Antivirus -

------------------

Risposte RFC -

Caronte Log -

Statistiche -

Remote Admin -

Web G.U.I. -

Plug-In -

Internal Cron -

Mail X-Header -

------------------------------------

Quick Install -

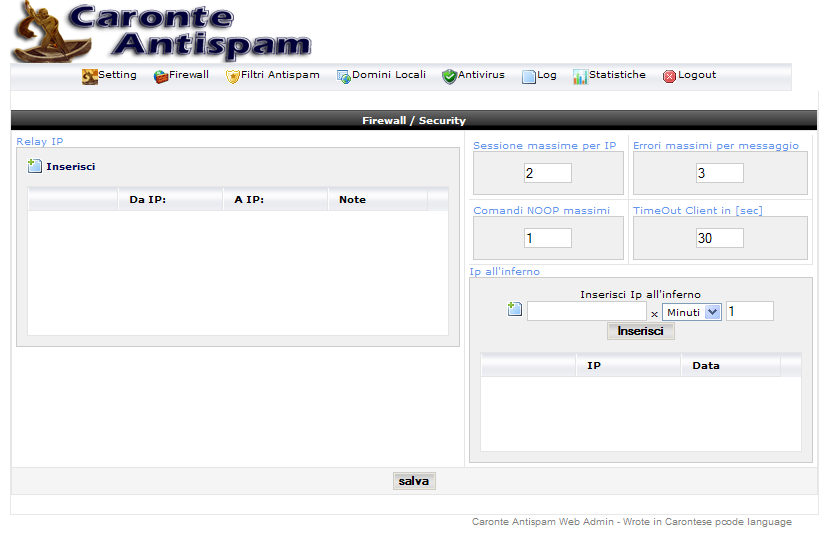

FIREWALL

Relay IP

Potete inserire sia un singolo indirizzo IP che un RANGE di IP.

Attenzione questa feature abilita la piena trasparenza proxy e il messaggio viene gestito completamente dal vostro MTA di cooperazione eludendo anche la risposta “550 5.7.1 Relaying denied.” di Caronte Antispam.

Ricordatevi inoltre che si elude tutti i controlli Antispam !!!!

Se non si vuole gestire il RELAY tramite ip, Caronte Antispam ha la capacità di “catturare” l’AUTH LOGIN sull’MTA di cooperazione.

Consigliamo pertanto, di NON abilitare il RELAY del servizio se il vostro MTA di cooperazione supporta le estensioni di autentificazione secondo il protocollo RFC.

Sessioni Massime per IP

Molte volte il server di posta viene preso d’assalto da singoli IP, i quali cercano di consegnare i messaggi con più sessioni di connessione contemporanee.

Il protocollo RFC non dice niente riguardo alle sessioni massime che un singolo ip può fare contemporaneamente verso un MTA, ma resta indiscutibile che tali comportamenti causino dei malfunzionamenti dell’MTA il quale ripiega, quando sovraccaricato, con l’errore “421 BUSY”.

Caronte Antispam riuscendo a memorizzare le sessioni per IP, puo’ disciplinare tali comportamenti;

facendo passare la prima chiamata e poi rispondendo autonomamente e solo a quell' IP con l’errore “421 BUSY”, se l’IP supera le sessioni consentite.

Ricordiamo che l’errore “421” del protocollo RFC non è un errore fatale, infatti il server chiamante deve richiamare dopo 30 minuti.

Questa feature disciplina le chiamate sia che siano provenienti da server buoni o cattivi e non è un sistema antispam, ma una salvaguardia per il vostro server di posta.

Le sessioni massime per IP sono configurabili autonomamente, noi consigliamo 5 ma è solo un valore indicativo.

Attenzione, questo meccanismo non è valido per IP considerati RELAY ,sia come IP RELAY che come AUTH LOGIN MTA, infatti potremmo avere un rete LAN con un server dedicato all’uscita dei messaggi e questo potrebbe presentarsi e aprire anche parecchie sessioni e connessioni. Ma è giusto che sia così !

Errori massimi per messaggio

Normalmente un MTA di cooperazione ha già questa “feature” nella propria configurazione.

Se il vostro MTA non la possiede potete configurarla in Caronte Antispam, se raggiunto questo limite durante la comunicazione di consegna messaggio, si avrà il drop della connessione.

Comandi NOOP massimi

Il comando NOOP è previsto dal protocollo RFC e serve per sapere lo stato di attività verso il client o verso il server durante la comunicazione. Normalmente viene usato solo per controllore, se il servizio funziona correttamente infatti il server di cooperazione è costretto a rispondere sempre “250 OK“

Molte volte questo comando viene usato “impropriamente” per fare degli attacchi veri e propri al vostro MTA. Caronte Antispam “chiude” le connessioni se si abusa di questo comando, senza inviare nessun messaggio di errore.

TimeOut client

Questo tipo di controllo è valido solo nei contesti d’invio messaggio da parte del client. Si considera come tempo di timeout la "non attività" espressa in BYTE durante la comunicazione di protocollo. Il timeout si azzera ogni qualvolta che il client invia un byte.

Indirizzi IP all’inferno

Non poteva mancare in questo contesto, un chiaro riferimento all’inferno di Dante, il termine “inferno” come riferimento, serve per identificare un luogo dove inserire indirizzi IP, che in vita hanno effettuato qualcosa di veramente dannoso ai nostri sistemi di posta.

Caronte Antispam , rifiuterà a livello di connessione tutti gli IP censiti in questo database chiamato “inferno”, per il tempo che avete indicato voi.

E’ possibile abilitare l’inserimento automatico degli IP nell’inferno dalla plugin Antivirus, ma con la consapevolezza che il trasporto di un virus da un determinato indirizzo IP non implica che questo invii tutti i messaggi futuri come virati. Potrebbe accadere di “bannare” anche un grande network, quindi se attivata la feature dell’auto inserimento, consigliamo di non esagerare con i tempi di permanenza degli IP in questo luogo chiamato inferno !!!.