Setting -

Basic -

Firewall -

Domini Locali -

------------------

Antispam Levello ZERO -

Antispam Level UNO -

Antispam Level DUE -

Dante Community -

Phishing -

Antivirus -

------------------

Risposte RFC -

Caronte Log -

Statistiche -

Remote Admin -

Web G.U.I. -

Plug-In -

Internal Cron -

Mail X-Header -

------------------------------------

Quick Install -

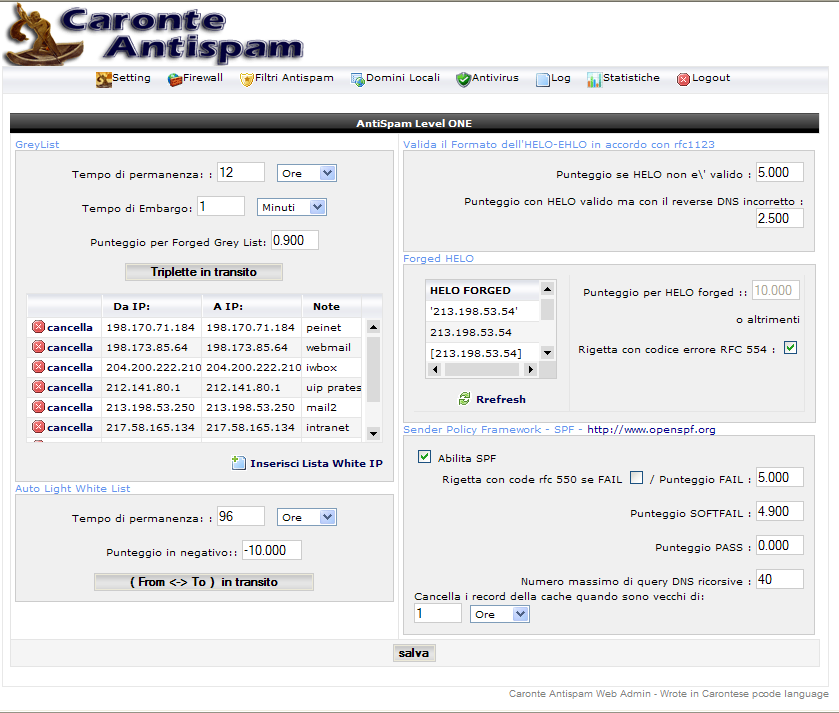

Antispam Livello UNO

Il secondo livello di protezione è composto da diverse feature.

GreyList

Questo innovativo sistema antispam, sfrutta l’implementazione del protocollo RFC per l’invio delle email, applicando dei temporanei “REJECT” sulla comunicazione con l’errore “451 4.7.1 Please try again later” e segnandosi in un database le famose “triples” : ip/network , mailfrom, rcptto, per il successivo tentativo che avverrà in seguito

Come indica il whitepaper sul greylisting ( http://www.greylisting.org/) questo metodo antispam è sicuramente il più funzionale, capace di bloccare senza falsi positivi, tutte le mail RATEWARE, COMPUTER ZOMBIE e quelle con generazione di MAILFROM FAKE-RANDOM, in quanto costringe lo spammers a ritentare l’invio dopo un particolare tempo.

Questa tecnica è molto efficace perché lo spammer non puo’ permettersi di “reinviare” il messaggio, se MAIL FROM è stata generata casualmente e se sta usando programmi software che non gestiscono le code in uscita ma che si collegano direttamente sulla porta dei server di destinazione.

Quindi se l’email rigettata temporaneamente non si ripresenta nel tempo indicato dal protocollo RFC, l’email è sicuramente spam, in quanto i server di posta “normali” sono configurati per ritentare l’invio anche più volte.

Vediamo pro e contro di questa innovativa tecnica:

Sicuramente Contro:

Tempi di ricezione allungati e problemi per gli utenti che usano le email come messaggistica istantanea.

Il protocollo rfc 5321, paragrafo 4.5.4.1 Sending Strategy, asserisce che un server mittente debba reinviare una mail non accettata dopo almeno 30 minuti:

"The sender MUST delay retrying a particular destination after one attempt has failed. In general, the retry interval SHOULD be at least 30 minutes; however, more sophisticated and variable strategies will be beneficial when the SMTP client can determine the reason for non-delivery."

Questo è vero in parte, molti server sono configurati per ritentare l’invio anche dopo 5 minuti, consigliamo pertanto di non esagerare con i tempi di “embargo”, indicando al massimo 5 minuti. Ma questo sicuramente rimane l'unico “contro” di questa innovativa tecnica antispam.

Pro:

Zero falsi positivi e un taglio dello spam quasi dell’80%.

Capito il meccanismo delle “greylist”, dobbiamo solo configurare i tempi di embargo e di transito nei database. es. 4 minuti di embargo e 24 ore di transito è gia una buona configurazione.

I tempi di transito sono essenziali per i successivi rinvii da parte dei server mittenti, infatti la tripletta deve trovarsi nel database e deve aver superato il tempo di embargo per passare questo controllo.

Se si richiama durante il tempo di embargo è possibile assegnare un punteggio per ogni “forged” della tripletta.

E' possibile inserire anche degli IP server ai quali non applicare il ritardo delle greylist. La feature si chiama "NO grey IP".

In qualche raro caso puo' accadere che alcuni server MITTENTI non rispettino il protocollo RFC e che non ritentino l'invio.

In questo caso, un volta identificato il problema, è possibile inserire dei WHITE IP o range di questi.

Nota bene:

La problematica dei grandi network, come Gmail, AOL, Yahoo, Hotmail e molti altri, dove l'indirizzo ip del server mittente puo' essere sempre diverso, è gia stata consideranta e presa in cosiderazione da Caronte Antispam, NON OCCORRE quindi inserire questi grossi network all'interno della Whiteip.

Auto Light White List

Questa feature nasce appunto per sopperire ai "contro" delle greylist. Infatti non è una vera e propria "White List", la quale farebbe passare indiscutibilmente il messaggio, ma una "white list" leggera.

Il suo funzionamento è molto semplice per ogni invio autorizzato con "autentificazione" o come RELAY, caronte antispam si segna la "doppietta" in un database, aspettando per un periodo da voi configurato la risposta email in entrata all'email precedentemente inviata da un vostro utente RELAY o autorizzato..

Questa feature ha motivo di essere attiva solo quando gli utenti dei local domain usano come SMTP questo servizio e che questo servizio SMTP sia anche il ricettore per le email che arrivano da internet.

Il punteggio deve essere configurato in negativo.

Questa feature, ricordiamo fa eludere solo il controllo delle GREYLIST dei messaggi in risposta ed applica un SCORE negativo per eventuali falsi positivi.

HELO / EHLO

Nel protocollo di comunicazione RFC 5321 è il comando che attiva la comunicazione verso il vostro MTA. Questo puo essere (HELO) o con estensioni (EHLO). A prescindere dalla richiesta fatta dal client se usare oppure no l’estensione EHLO o la HELO, Caronte Antispam individua se questo HELO / EHLO è corretto secondo specifiche RFC.

Questo controllo Antispam permette di individuare computer ZOMBIE, usati come vittime dagli spammers, inoltre incrociando il Reverse DNS dell’IP con l’HELO / EHLO di presentazione è possibile gia applicare regole di controllo e algoritmi particolari antispam.

In dettaglio:

HELO / EHLO non validi, secondo protocollo RFC

HELO ip validi, ma che non hanno senso di esistere dato che il loro reverse DNS dice il contrario

es. il client inizia la comunicazione con:

HELO [202.100.x.x] ma il reverse DNS è “domainfoofoo.com” la presentazione giusta sarebbe stata

HELO domainfoofoo.com (o altro derivato di sotto dominio)

HELO forged

Sono tutte quelle presentazione che sono in specchio o “forged”.

Es. HELO localhost, HELO friends EHLO vostronomepubblico.tld

Molti HELO sono forzati, in gergo chiamati “forged” (appunto), con Caronte Antispam avete la possibilità di quotare con dei punteggi tali forzature o di rifiutare anche il messaggio, se queste forzature sono davvero eccessive !!!

I forged sono impostati in automatico e le loro definizioni derivano dal vostro IP pubblico e dai local-domain configurati. Se aggiungete dei nuovi local domain nella configurazione di Caronte Antispam il bottone “refresh” permette di aggiornare i “forged” censiti nel database.

Questa tecnica antispam, tenta nel suo piccolo, di costringere lo spammers ad usare i protocolli RFC corretti, per una maggior tracciabilità degli IP chiamanti e per un maggiore identificazione del messaggio.

S.P.F. (Sender Policy Framework)

Il filtro S.P.F. permette di determinare il vero mittente email, leggendo i record TXT dei DNS del dominio in “MAIL FROM”.

L’idea geniale di interrogare i record TXT dei DNS con un piccolo framework di istruzioni testuali per determinare se l’invio è legittimò oppure no, fa di questa tecnica sicuramente una delle più innovative nel combattere lo SPAM, in quanto nella sua semplicità, cerca di riparare a tutte quelle falle che il protocollo SMTP ha nel proprio DNA.

Ringraziamo i creatori di questo nuova tecnica antispam , vi invitiamo tutti a visitare il sito ufficiale per avere maggiori delucidazioni sul funzionamento: http://www.openspf.org/

Rispettando le Sender Policy Framework, in Caronte Antispam è possibile applicare tre punteggi distinti alle relative risposte da noi scelte che il Framework SPF puo’ ritornare:

- SOFTFAIL

- FAIL

- PASS

Con l’opzione “Rifiuta l’email se FAIL” è possibile indicare a Caronte Antispam di chiudere la connessione con il client e di rifiutare l’email con l’apposito errore di protocollo RFC.

Consigliamo vivamente questa opzione in quanto non possono esistere falsi positivi, ameno che

non ci siano errori nei record TXT del DNS chiamante.

Consigliamo vivamente di lascare un punteggio a ZERO.